- 软件大小:51.14M

- 软件语言:中文

- 软件类型:汉化软件

- 软件类别:免费软件 / 网络监测

- 更新时间:2024-05-16 16:35

- 运行环境:WinAll, WinXP

- 软件等级:

- 软件厂商:

- 官方网站:https://www.wireshark.org/

13.69M/中文/9.0

3.78M/中文/10.0

12.45MB/中文/3.0

93.09M/中文/10.0

1.50M/中文/10.0

wireshark绿色中文版是国内使用比较多的网络封包分析软件,网络管理员经常用的到的。小编带来的此版本为中文,英文的相信很多人看不懂;并且打开就可以使用,无需安装,很方便。如果你是网络安全工程师,建议收藏哦!

Wireshark是一款非常棒的Unix和Windows上的开源网络协议分析器。它可以实时检测网络通讯数据,也可以检测其抓取的网络通讯数据快照文件。

可以通过图形界面浏览这些数据,可以查看网络通讯数据包中每一层的详细内容。

1.在接口实时捕捉包

2.支持UNIX和Windows平台

3.可以打开/保存捕捉的包

4.能详细显示包的详细协议信息

5.可以通过多种方式过滤包

6.可以导入导出其他捕捉程序支持的包数据格式

7.多种方式查找包

8.通过过滤以多种色彩显示包

9.创建多种统计分析

1、网络安全工程师用来检测安全隐患。

2、网络管理员检测网络问题。

3、能够与网卡直接进行数据报文交换。

1、确定Wireshark的位置

如果没有一个正确的位置,启动Wireshark后会花费很长的时间捕获一些与自己无关的数据。

2、选择捕获接口

一般都是选择连接到Internet网络的接口,这样才可以捕获到与网络相关的数据。否则,捕获到的其它数据对自己也没有任何帮助。

3、使用捕获过滤器

通过设置捕获过滤器,可以避免产生过大的捕获文件。这样用户在分析数据时,也不会受其它数据干扰。而且,还可以为用户节约大量的时间。

4、使用显示过滤器

通常使用捕获过滤器过滤后的数据,往往还是很复杂。为了使过滤的数据包再更细致,此时使用显示过滤器进行过滤。

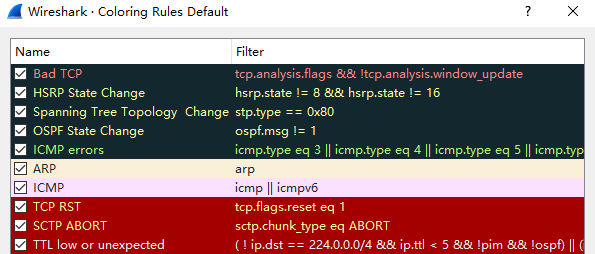

5、使用着色规则

通常使用显示过滤器过滤后的数据,都是有用的数据包。如果想更加突出的显示某个会话,可以使用着色规则高亮显示。

6、构建图表

如果用户想要更明显的看出一个网络中数据的变化情况,使用图表的形式可以很方便的展现数据分布情况。

7、重组数据

Wireshark的重组功能,可以重组一个会话中不同数据包的信息,或者是一个重组一个完整的图片或文件。由于传输的文件往往较大,所以信息分布在多个数据包中。为了能够查看到整个图片或文件,这时候就需要使用重组数据的方法来实现。

说明:数据包列表区中不同的协议使用了不同的颜色区分。协议颜色标识定位在菜单栏View --> Coloring Rules。如下所示

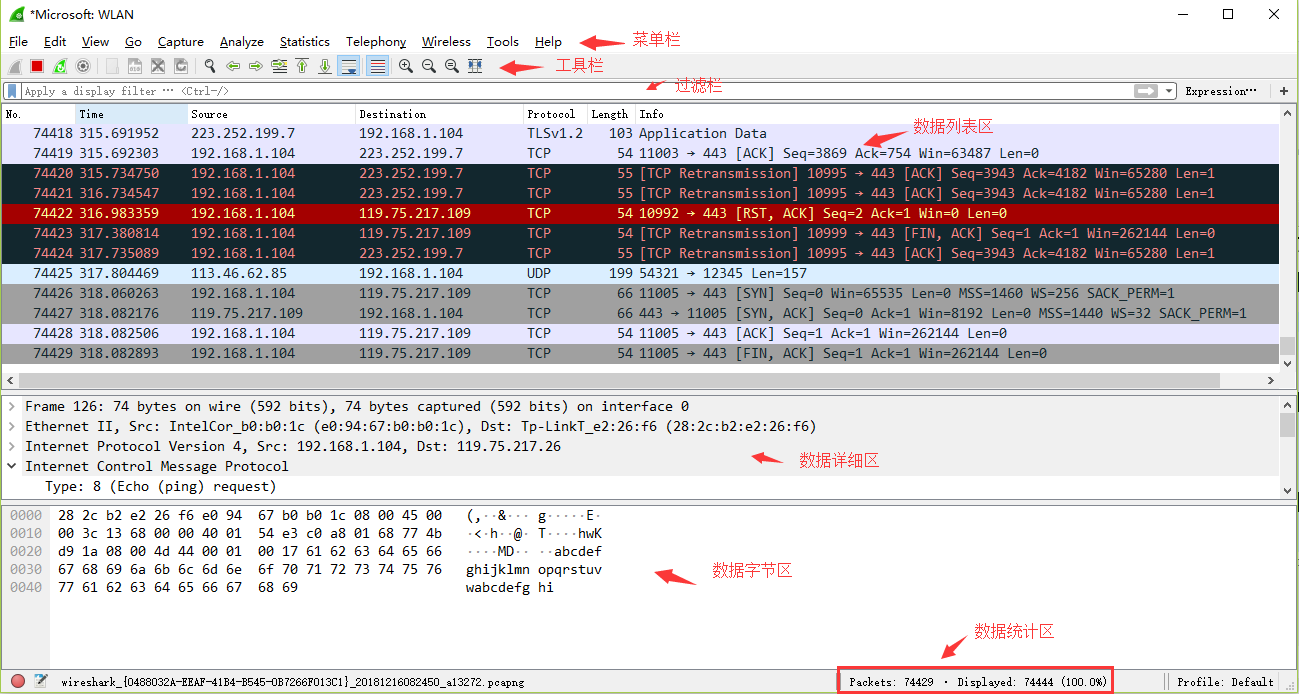

WireShark 主要分为这几个界面

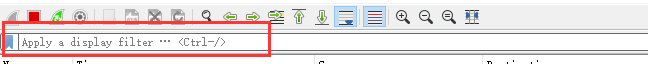

1. Display Filter(显示过滤器), 用于设置过滤条件进行数据包列表过滤。菜单路径:Analyze --> Display Filters。

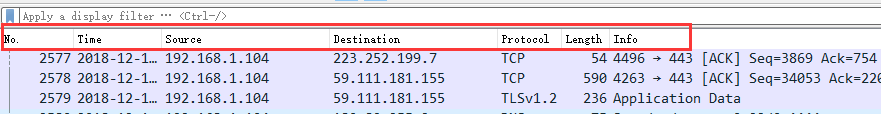

2. Packet List Pane(数据包列表), 显示捕获到的数据包,每个数据包包含编号,时间戳,源地址,目标地址,协议,长度,以及数据包信息。 不同协议的数据包使用了不同的颜色区分显示。

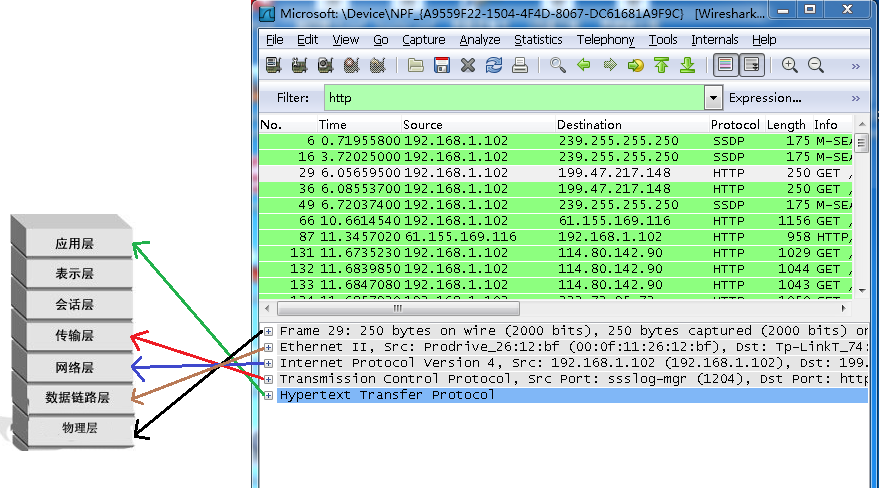

3. Packet Details Pane(数据包详细信息), 在数据包列表中选择指定数据包,在数据包详细信息中会显示数据包的所有详细信息内容。数据包详细信息面板是最重要的,用来查看协议中的每一个字段。各行信息分别为

(1)Frame: 物理层的数据帧概况

(2)Ethernet II: 数据链路层以太网帧头部信息

(3)Internet Protocol Version 4: 互联网层IP包头部信息

(4)Transmission Control Protocol: 传输层T的数据段头部信息,此处是TCP

(5)Hypertext Transfer Protocol: 应用层的信息,此处是HTTP协议

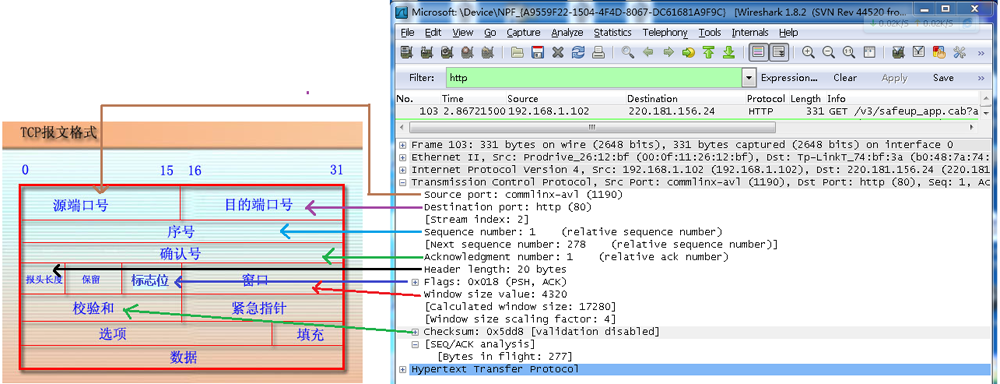

TCP包的具体内容

从下图可以看到wireshark捕获到的TCP包中的每个字段。

4. Dissector Pane(数据包字节区)。

Wireshark过滤器设置

初学者使用wireshark时,将会得到大量的冗余数据包列表,以至于很难找到自己自己抓取的数据包部分。wireshar工具中自带了两种类型的过滤器,学会使用这两种过滤器会帮助我们在大量的数据中迅速找到我们需要的信息。

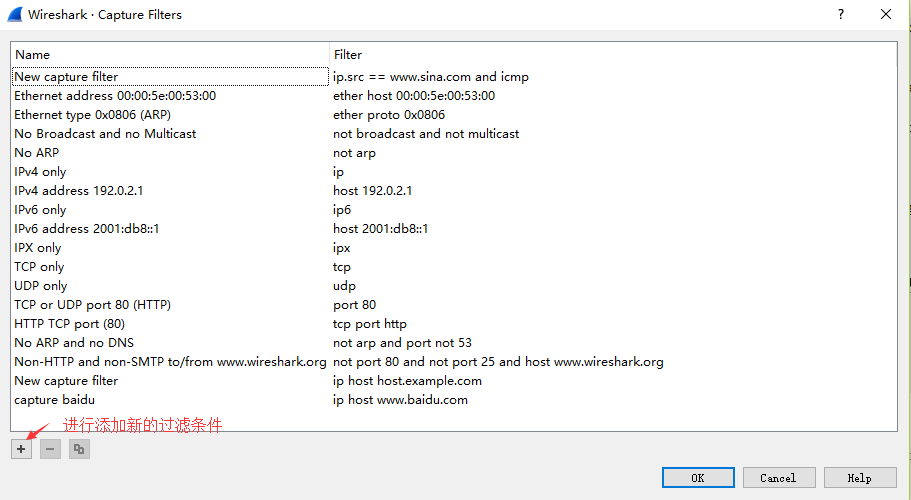

(1)抓包过滤器

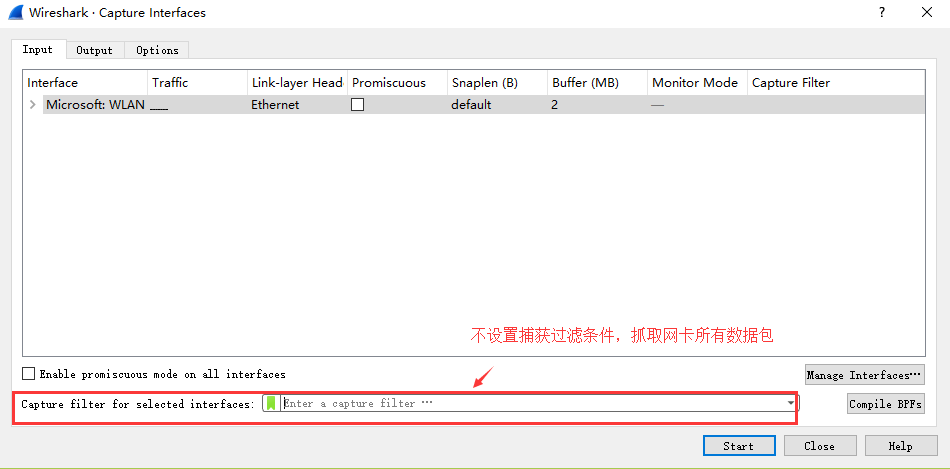

捕获过滤器的菜单栏路径为Capture --> Capture Filters。用于在抓取数据包前设置。

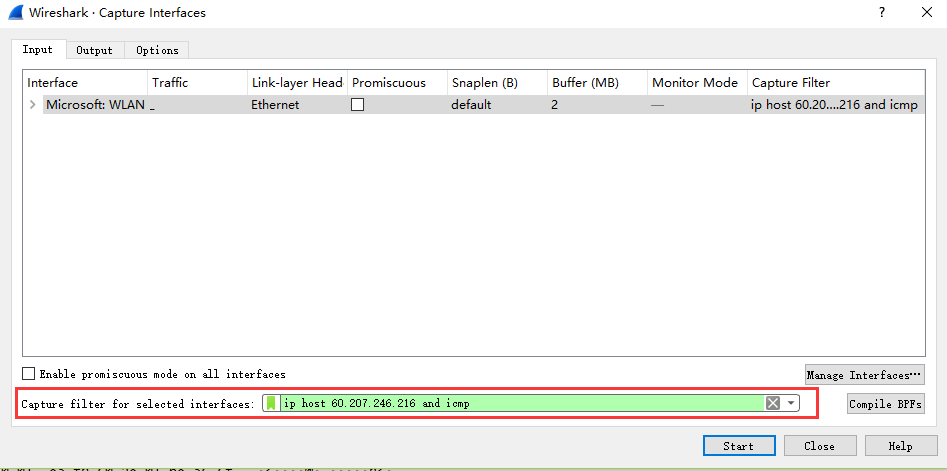

如何使用?可以在抓取数据包前设置如下。

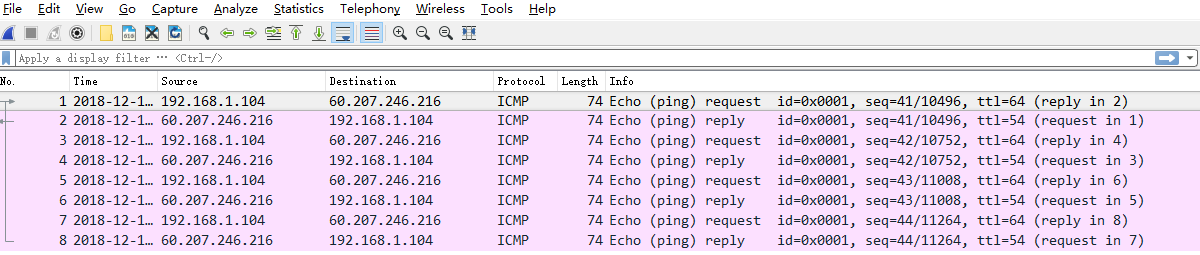

ip host 60.207.246.216 and icmp表示只捕获主机IP为60.207.246.216的ICMP数据包。获取结果如下:

(2)显示过滤器

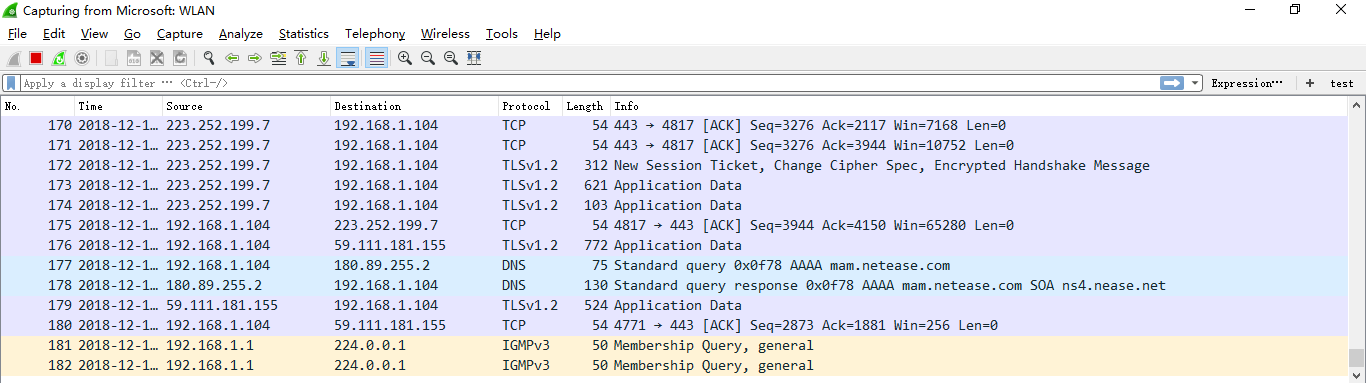

显示过滤器是用于在抓取数据包后设置过滤条件进行过滤数据包。通常是在抓取数据包时设置条件相对宽泛,抓取的数据包内容较多时使用显示过滤器设置条件顾虑以方便分析。同样上述场景,在捕获时未设置捕获规则直接通过网卡进行抓取所有数据包,如下

执行ping www.huawei.com获取的数据包列表如下

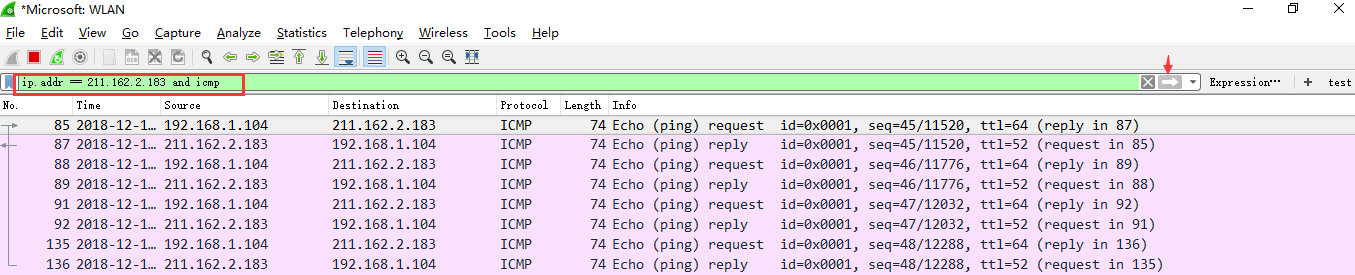

观察上述获取的数据包列表,含有大量的无效数据。这时可以通过设置显示器过滤条件进行提取分析信息。ip.addr == 211.162.2.183 and icmp。并进行过滤。

上述介绍了抓包过滤器和显示过滤器的基本使用方法。在组网不复杂或者流量不大情况下,使用显示器过滤器进行抓包后处理就可以满足我们使用。下面介绍一下两者间的语法以及它们的区别。

网络管理员使用Wireshark来检测网络问题,网络安全工程师使用 Wireshark 来检查资讯安全相关问题,开发者使用 Wireshark 来为新的通讯协定除错,普通使用者使用 Wireshark 来学习网络协定的相关知识。当然,有的人也会“居心叵测”的用它来寻找一些敏感信息……

Wireshark不是入侵侦测系统(Intrusion Detection System,IDS)。对于网络上的异常流量行为,Wireshark 不会产生警示或是任何提示。然而,仔细分析 Wireshark 撷取的封包能够帮助使用者对于网络行为有更清楚的了解。Wireshark 不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。 Wireshark本身也不会送出封包至网络上。

网络协议分析、抓包嗅探软件的“世界标准”!

能与思科gns3模拟器、华为eNSP模拟器完美调用结合!

v3.6.8更新内容:

1:全新界面,清爽,简单,高效

2:性能越来越好

v3.6.1更新内容:

错误修复

以下漏洞已修复:

RTMPT解析器无限循环。17745年问题。cve – 2021 – 4185。

BitTorrent DHT解析器无限循环。17754年问题。cve – 2021 – 4184。

pcapng文件解析器崩溃。17755年问题。cve – 2021 – 4183。

RFC 7468文件解析器无限循环。17801年问题。cve – 2021 – 4182。

Sysdig事件剖析器崩溃。cve – 2021 – 4181。

Kafka解析区无限循环。17811年问题。

以下错误已被修复:

允许以hexdumps形式显示次秒时间戳。

GRPC:如果GRPC消息体长度为0 Issue 17675,会显示一个不必要的空Protobuf项。

无法安装”ChmodBPF。或“将Wireshark添加到系统路径”。在没有罗塞塔2 17757号的M1 MacBook Air Monterey上。

LIN有效载荷被截断1字节17760问题。

如果一个BASE_CUSTOM类型的64位字段被应用为一个列Issue 17762, Wireshark会崩溃。

命令行选项”-o console.log。导致wireshark和tshark在启动时退出。

设置WIRESHARK_LOG_LEVEL=debug会中断接口捕获。

没有tshark Issue 17766无法构建。

IEEE 802.11动作帧没有被解析,总是被看作是畸形的17767问题。

iec60870 -5-101链路地址字段是1字节,但应该具有0、1或2字节的可配置长度。

dfilter:“tcp。port not in{1}’崩溃Wireshark Issue 17785

新增和更新特性

“console.log。在Wireshark 3.6.0中删除了level的优先级。这个版本增加了一个’-o console.log。level:’ CLI中的向后兼容选项,映射到新的日志子系统。注意,这没有位掩码语义,也不对应任何实际的首选项。它只是一个过渡机制,为用户依赖这个CLI选项,并将在未来被删除。要查看新的诊断输出选项,请参阅手册或’——help’的输出。

新协议支持

本版本中没有新的协议。

更新后的协议支持

ANSI A I/F、AT、BitTorrent DHT、FF、GRPC、IEC 101/104、IEEE 802.11、IEEE 802.11 Radiotap、IPsec、Kafka、QUIC、RTMPT、RTSP、SRVLOC、Sysdig Event、TECMP

新的和更新的捕获文件支持

BLF和RFC 7468

新的文件格式解码支持

本版本不支持新的或更新后的文件格式。

请描述您所遇到的错误,我们将尽快予以修正,谢谢!

*必填项,请输入内容